Obsah článku

Poměrně často je nutné omezit okruh osob, kterým je povolen přístup na určité území. Moderní technologie k tomu poskytuje všechny možnosti, zájemci se mohou seznámit s vlastnostmi ACS a zásadami organizace takových komplexů.

Co je ACS

Systémy kontroly a řízení přístupu jsou sadou hardwarových a softwarových nástrojů, jejichž účelem je vymezit přístup lidí k zabezpečeným zařízením a teritoriím. Činnost systému je rozdělena do dvou směrů: kontrola odblokování překážek instalovaných na hlavních cestách a údržba uživatelské základny. Klíčovým rysem ACS je kontinuální provoz s téměř úplným vyloučením vlivu lidského faktoru.

S první funkcí je vše jasné: člověk, který chce projít umělou překážkou, používá k otevření průchodu osobní identifikátor. Vstup lze provést všemi možnými způsoby: pomocí hesla, pomocí magnetických štítků, v některých případech systém získává zcela futuristický vzhled pomocí biometrických skenerů nebo algoritmů rozpoznávání obličeje.

Mít jedinou uživatelskou základnu není nejviditelnější, ale často přehlíženou funkcí. Jakékoli ACS udržuje protokol událostí, který vám umožňuje určit s absolutní přesností, kdy byla určitá osoba v kontaktu se systémem. Z tohoto důvodu se zvyšuje celková spolehlivost ochrany proti neoprávněnému vstupu, navíc existují příležitosti pro vzájemnou integraci s bezpečnostními a požárními poplachovými systémy..

Záměry a cíle

Zpočátku byla ACS vyvinuta jako prostředek ke sledování a zaznamenávání pracovní doby zaměstnanců velkých podniků. Pokud byly tyto systémy v SSSR výlučně „analogové“ a sestávaly z hlídače a turniketu, začaly se v západních zemích, před 50-60 lety, objevovat zcela odladěné systémy s děrnými kartami a poloautomatickými čtenáři..

Jedním z nejznámějších příkladů takových systémů jsou dnes interkomy s veřejným přístupem. Za tímto účelem jsou instalovány a používány bezpečnostní systémy pro vstupní skupiny, které omezují přístup do nádvoří bytových domů nebo chatových vesnic..

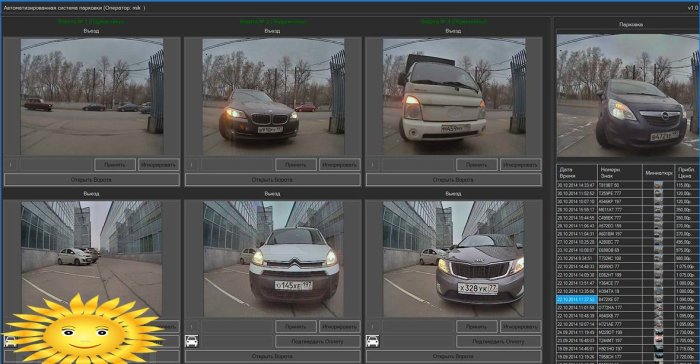

Zabezpečení však není jediným použitým úkolem, ACS dělá vynikající práci s komerčními funkcemi. Například pomocí kontroly přístupu můžete efektivně organizovat provoz placených parkovišť, podnájem nemovitostí a zábavních podniků..

Praktické použití

V kontextu konstrukce a uspořádání ACS nemá tolik aplikací. V zásadě mluvíme o přístupu obyvatel k veřejným prostorům nebo jednotlivým bezpečnostním systémům. Existují však také zvláštní případy.

Pro mnohé se interkom systémy staly zcela známými, díky nimž vstupy přestaly být útočištěm pro nestranný kontingent. Zde funguje klasické schéma takových komplexů: magnetický klíč, čtečka, elektromagnetický zámek na dveřích. Pravda, interkomy mají další funkci komunikace a vzdáleného otevírání, ale to platí i pro metody osobní identifikace.

Další běžnou aplikací je zařízení se systémy kontroly přístupu pro vstupní skupiny na území obytných komplexů a soukromých obchodních sdružení. ACS v takovém případě podstatně zvyšuje celkovou úroveň kolektivní bezpečnosti lidí a jejich majetku. Rozdíl od interkomových systémů zde spočívá pouze v použitých technických prostředcích.

Řízení přístupu lze také použít na infrastrukturních zařízeních bytových družstev. Moderní bytové komplexy mají vlastní prádelny, tělocvičny, myčky aut a parkoviště. V takových zařízeních použití identifikátorů významně zvyšuje rychlost a pohodlí poskytování služeb obyvatelstvu, zatímco spotřebitelé sami těží z výhod platby na jeden účet..

konfigurace systému

ACS je sada technických prostředků používaných v určitém schématu interakce. Každý uzel systému může výrazně rozšířit své funkce a schopnosti, takže stojí za zvážení detailů typických konfigurací.

1 – centrální server; 2 – router; 3 – video monitorovací systém; 4 – turnikety a bariéry; 5 – čtečky osobních karet a automatických zámků pro přístup do prostor

Srdcem každého systému řízení přístupu je řadič, který zpracovává identifikační data, udržuje svůj vlastní protokol operací a udržuje uživatelskou základnu a také rozhoduje o provozu výkonných zařízení. Princip budování systému závisí na schopnostech ovladače, v tomto ohledu jsou možné dvě možnosti:

- Distribuovaná síť– každá bezpečnostní zóna má svůj vlastní ovladač, který řídí omezený počet čteček a zámků (obvykle až čtyři). Řídicí jednotka přijímá informace ze čtečky pomocí zvláštního protokolu (obvykle se používá wiegand) a komunikuje s jinými systémovými řadiči přes rozhraní RS-485 nebo RS-232. Uživatelská data a obecný systémový protokol jsou také ukládány distribuovaným způsobem.

- Centralizovaná síť– topologie s jednou centrální řídicí jednotkou, ze které jsou vodiče sériového rozhraní uspořádány podél vzoru paprsku do každé chráněné oblasti. Pro čtení dat a provádění systémových příkazů je v každém řídícím bodě nainstalován přepínač, který je v podstatě kombinovaným převodníkem signálu. Rozdíl mezi tímto schématem je v tom, že přepínače jsou levnější než řadiče, dalším plusem je centralizované ukládání dat, které poskytuje vysokou odolnost proti hackerům. V důsledku složité hierarchie sítě a přítomnosti mnoha mezilehlých uzlů je však výkon centralizovaného systému řízení přístupu obvykle nižší..

Ze systémových prvků, se kterými uživatel přímo komunikuje, je možné rozlišit čtečky (RFID, magnetické karty a klíče, dálkové ovladače), stejně jako uzamykací zařízení (zámky, bariéry, turnikety). V některých případech je nutné nainstalovat další senzory pro polohu dveří a zajišťovacího šroubu. Protože řízení přístupu je obvykle jednosměrné, obvykle to není čtečka, která je instalována na opačné straně bariéry, ale konvenční tlačítko pro otevření síly..

V civilní sféře jsou distribuované systémy stále nejoblíbenější. Výhodou moderní technologie je, že má monoblokový design: v jednom případě ovladač se čtečkou a vstupními zařízeními. To vám umožní rychle nasadit systém „out of the box“ bez vyčerpání koordinace různých prvků a nastavení systému. Takové organizační schéma má pouze jednu zranitelnost: fyzický přístup k řadiči, ale i v tomto případě je hackerství velmi obtížné kvůli uzavřenému zdrojovému kódu firmwaru a šifrování přenášených dat. Kromě toho přítomnost alespoň dvou řadičů v síti umožňuje organizování duplikace dat a nastavení algoritmů watchdog.

Speciální schopnosti

Převážná většina systémů řízení přístupu na úrovni složitosti nad interkomem je provozována ve spojení s jinými inženýrskými systémy. Nejjednodušším příkladem je organizace vstupní skupiny do soukromého domu. V tomto případě řízení přístupu nejen rozpozná rádiový štítek nainstalovaný ve vozidle a otevře zámek, ale také aktivuje automatický otvírač brány a zapne osvětlení. Obecně lze pozdravovací algoritmus zcela měnit, ale řadič ACS téměř nikdy nepřevzal funkci jeho provádění, pro tyto účely existují další PLC.

V komerčním sektoru a veřejných zařízeních je ACS nejčastěji vzájemně integrována s kamerovým monitorovacím systémem. Díky tomu je možné včas vystoupit z pohotovostního režimu a zaznamenat část videa, zachytit snímek nebo otočit fotoaparát požadovaným směrem. V nejkritičtějších oblastech nemusí ACS rozhodovat sám, zasílat oznámení bezpečnostní konzoli, kde je provozovatel osobně odpovědný za řízení přístupu na základě poskytnutých údajů..

Automatické algoritmy jsou také neustále vylepšovány. Schémata pro zamezení dvojitého přístupu a samosvornosti systému při pokusu o přístup do servisního menu bez speciální klíčové karty jsou již implementovány a odladěny. Za zmínku také stojí, že ACS v algoritmech své práce zohledňuje potřebu zajistit požární bezpečnost, otevření požárních únikových dveří v případě poplachu, pro který používají normálně otevřené elektrické zámky..

K administrativnímu terminálu, který je nejčastěji PC, lze připojit jakýkoli systém řízení přístupu. Tato metoda ovládání umožňuje rychle provádět změny v databázi: určit okruh osob s přístupem do určité oblasti kontrolovaného objektu, nastavit další omezení, sledovat protokol událostí. Obecně jsou možnosti ACS velmi rozmanité, dnes je velmi obtížné si představit takové úkoly, které nelze realizovat moderními technickými prostředky..

Máte nějaké zkušenosti s používáním systémů kontroly a řízení přístupu? Jaké jsou jejich klíčové funkce a jaký je jejich vliv na bezpečnost?

Jaké jsou hlavní funkce a výhody systémů kontroly a řízení přístupu ACS?